Identitiy & Access Management (IAM) ist eine zentrale Aufgabe. Es dient neben anderen Themenfeldern zur Herstellung und Aufrechterhaltung der Betriebsfähigkeit. Zudem sichert es die Sicherheit einer IT-Infrastruktur.

IAM formalisiert und automatisiert die Bereitstellung und Pflege aller Identitäten ohne manuellen Eingriff in den Identitätsspeicher, i.d.R. das Active Directory. Darüber hinaus stellt es die Konsistenz sicher und zeigt Abweichungen auf.

Weitere Ziele ist die Verständigung auf gemeinsame Methoden und den gleichen Sprachgebrach über alle Disziplinen hinweg.

IAM betrifft nahezu alle Disziplinen in der IT. Eine intensive Aufbereitung der Themeninhalte ist unerlässlich. Das Ziel ist die Aufgabenbeschreibung und Abgrenzung zu verwandten Bereichen. Außerdem muss die Identifikation der Leistungserbringer stattfinden, um ein Feinkonzept zu erstellen.

Der Artikel zeigt die methodischen Ansätze anhand von Definitionen, Use-Cases und Prozessbildern. Im ersten Teil des Artikels werden die Core IAM / PLAN Disziplinen anhand des IAM Referenzmodells beschrieben.

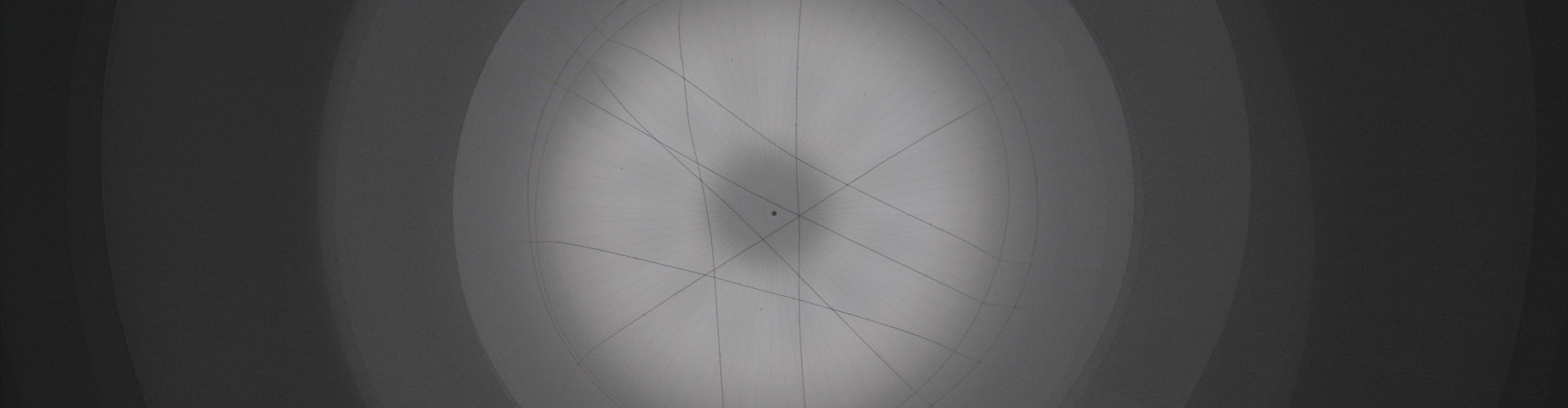

Disziplinen im IAM-Referenzmodell

Die Core IAM Disziplinen, die unter Plan gelistet sind, beschreiben die Entwicklungsstränge. Sie bilden den architektonischen Teil eines IAM und bei der Einführung eines IAM unbedingt zu berücksichtigen. Natürlich sind auch hier schon Prozesse zu definieren.

Directory Services / Verzeichnisdienste

In der Regel wird Microsoft Active Directory (ADDS) als Directory Service eingesetzt. Damit wird der Zugriff auf Daten und IT-Ressourcen gesteuert. Es bietet eine zentralisierte Plattform für Benutzer- Authentifizierung & Autorisierung, Richtliniendurchsetzung und Berichterstellung. Microsoft Active Directory unterstützt die Verwaltung von Identitäten, SSO-Zugriff und beim sicheren Zugriffs auf Ressourcen, durch Regeln für Benutzeraktivitäten. Durch seine hierarchische Struktur der Organisationseinheiten (OUs) und Gruppen ist Active Directory ein leistungsstarkes Tool zum sicheren Betrieb einer Organisation.

Identity Information Quality Management

IIQM sorgt für Identitätsdaten in ausreichender Qualität zu jeder Zeit. Eine durchgehend zuverlässige Authentifizierung und Autorisierung gibt es nur gegen eine zuverlässige Datenbasis. Datenqualität ist eine Aufgabe des Identity Providers.

IIQM unterstützt das Vertrauen zwischen Identity Provider und Service Provider. Das Vertrauen gründet auf folgenden Attributen.

- Sicherheit des Identity Providers

- Stärke der Authentifizierung

- Qualität der Identitätsdaten

IIQM definiert, wann Identitätsdaten in welcher Form aus welchen Quellen bereitgestellt werden müssen. Es prüft die Qualität der prozessierten Identitätsdaten im Life Cycle. Compliance ist ohne eine verlässliche Datenbasis schlicht unmöglich.

Identity Life Cycle Management

Identity Life Cycle Management (ILM) beschreibt den kompletten Identitäts- Lebenszyklus: Erstellung, Verwaltung bis zur Limitierung und Beendigung des Zugriffs auf Daten, Systeme und Anwendungen.

ILM betrifft alle Geschäftsprozesse, in denen Mitarbeiter auf Geschäftsdaten, Anwendungen und Systeme zugreifen müssen, um ihre Aufgaben zu erfüllen.

ILM unterscheidet fünf Phasen

- Onboarding / Provionierung

Neue Mitarbeiter werden in der Regel in Personaldatenbanken, wie bspw. SAP® HR angelegt. Tritt ein neuer Mitarbeiter in ein Unternehmen ein, ist der administrative Aufwand für das manuelle Einrichten des Benutzerprofils einschließlich aller Zugriffsberechtigungen in der Regel sehr hoch. Mittels definierter und im IAM abgebildeter Rollen erhält der Mitarbeiter alle benötigten Berechtigungen und Applikationen – automatisiert, schnell, fehlerfrei und zu jeder Zeit nachvollziehbar

- User Management

User Management automatisiert den Freigabeprozess innerhalb des Unternehmens. Selbst Verwaltungsaufgaben, die sich (noch) nicht vollständig automatisieren lassen, können auf diese Weise schnell, einfach und sicher durchgeführt werden. Zum Beispiel können Mitglieder einer temporären Arbeitsgruppe die benötigten Ressourcen zugewiesen bekommen.

User Management im ULM erkennt, wenn Mitarbeiter bei internen Wechseln oder Änderungen in der Funktion neue Zugriffsrechte benötigen. Das System schlägt die entsprechenden Änderungen vor. Ebenso werden Benutzerprofile von Mitarbeitern, die das Unternehmen verlassen haben, automatisch gelöscht („Offboarding“). Ohne dieses Verfahren müssen IT-Administratoren angeforderten Ressourcen nach Bewilligung manuell für jedes System und für jede Anwendung zuweisen.

- Communication Management

Die IT Organisation muss in Verbindung mit den Fachbereichen sicherstellen, dass jeder Benutzer nur die benötigten Informationen erhält. Dies folgt den Prinzipien der Informationssicherheit „Least Privilege“.

Durch Rollendefinitionen und -Zuweisungen kann Communication Management sichergestellt werden. Wird ein Mitarbeiter einer Rolle zugewiesen, werden alle Privilegien, die mit dieser Rolle in Verbindung stehen, für ihn aktiv. Wenn er die Rolle nicht mehr ausfüllt, werden alle damit verbundenen Privilegien wieder entzogen.

Privilegien können Berechtigungen auf Apps und Ordner aber auch Zuweisung zu Verteilergruppen etc. sein.

- Extensive Analytics

Die genaue Überwachung der Aktivitäten in Ihrer IT-Umgebung ist auch für das User Lifecycle Management von entscheidender Bedeutung. Insbesondere kann man durch die Analyse dieser Daten Benutzerkonten identifizieren, die auf Ressourcen zugreifen, die sie nicht verwenden sollten. Diese Aktivität könnte auf ein Problem mit Ihren Bereitstellungsprozessen hinweisen, oder vielleicht hat ein Angreifer das Konto kompromittiert und seine Berechtigungen erweitert, um Zugriff auf vertrauliche Daten und kritische Systeme zu erhalten.

Das Sicherheitsprotokoll verfolgt viele der Informationen, die Sie für Analysen benötigen, einschließlich:

- Die versuchte Aktion

- Der Benutzer, der die Aktion versucht hat

- Das Datum und die Uhrzeit, zu der die Aktion versucht wurde

- Ob der Versuch erfolgreich war

- Offboarding / Deprovisionierung

Sobald ein Mitarbeiter das Unternehmen verlässt, muss sein Benutzerkonto spätestens am letzten Arbeitstag deaktiviert werden. Eine gerne genutzte Methode war die manuelle Verschiebung des Kontos in eine Organisationseinheit, die keinerlei Auswirkung z.B. durch Rechte und Gruppenrichtlinien auf die Infrastruktur hat. Diese Methode hat folgende Nachteile:

- manuelle Prozesse sind grundsätzlich fehlerhaft.

Hier wird es vorkommen, das nicht alle Rollen und Berechtigungen entzogen werden. - Das Konto existiert weiter, es ist potentiell angreifbar.

Abhilfe kann hier nur ein automatisierter Prozess bringen, der alle Aspekte der Deprovisionierung abdeckt.

Im ILM werden so weit als möglich automatisierte Prozesse eingesetzt.

CIEM / DREAM

CIEM (Cloud Infrastructure Entitlement Management) ist eine identitätsbezogene SaaS-Methode für die Verwaltung von Cloud-Zugriffsrisiken. Sie ermöglicht eine rollenbasierte Berechtigungs-Steuerung und Data Governance in Hybrid- und Multi-Cloud-IaaS-Umgebungen.

CIEM ist aus dem Umstand, dass die Herausforderungen an IAM mit der zunehmenden Nutzung von Multi- & Hybrid- Cloud- Infrastrukturen komplexer geworden sind, entstanden. CIEAM unterstützt dabei die Identitätsverwaltung für Cloud-Umgebungen. Es folgt dem Least Privilege Principle.

DREAM (Dynamic Resource Entitlement and Access Management) verwaltet alle Arten von Identitäten, Workloads und Elemente der IT in einem übergreifenden Ansatz. Es integriert Sicherheit und Identität über alle Teile von Multi-Cloud- und Multi-Hybrid-IT-Umgebungen hinweg.

Diese beiden Themen werde ich in einem späteren Artikel näher betrachten.

Entitlement Management /Berechtigungsverwaltung

Applikationen, Informationsströme und Ablagen definieren unsere Office – Welt. Was wäre das Ganze ohne Excel, Word Outlook und den Fachanwendungen, die ein Mitarbeiter tagtäglich benutzen muss. Dazu kommen nach weiter Tools, die die Kommunikation mit externen Angeboten, Firmen und Menschen ermöglichen.

Die Berechtigungsverwaltung hilft an dieser Stelle, das jeder Mitarbeiter zu jedem Zeitpunkt alle Zugriffmöglichkeiten hat, die den Rollen zugewiesen wurden, in den der Mitarbeiter beheimatet ist,

Berechtigungsverwaltung ist eine architektonische Aufgabe. Sie wird bei Einführung eines Services, z.B. einer Fach-Applikation ausgeführt.

Funktionen der Berechtigungsverwaltung:

- Berechtigungen auf Anwendungen, Gruppen, Teams Websites mit mehrstufigen Genehmigungsverfahren und Nutzen von zeitlich begrenzten Zuweisungen und wiederkehrenden Zugriffsüberprüfungen.

- automatischer Zugriff auf Ressourcen, aufgrund von Rollenzugehörigkeit oder auf Eigenschaften wie Abteilung oder Kostencenter.

- Bestimmung verbundener Organisationen, deren Benutzer Zugriff anfordern können.

Die Berechtigungsverwaltung ermöglicht es den IT-Organisationen , den Identitäts- und Zugriffslebenszyklus global zu verwalten, indem alle Prozesse automatisiert werden.

Identity Provisionierung / RBAC

Aus den richtigen Gründen zum richtigen Zeitpunkt den richtigen Zugriff erhalten. Als moderne Form des Identity Provisioning im IAM hat sich Role-Based Access Control (RBAC) entwickelt. Diese sieht die Nutzer nicht als Einzelpersonen, sondern ordnet Usern bestimmte Rollen zu, die im Unternehmen durch diese erfüllt werden. Entsprechend dieser Rollen werden dann im System minimale Rechte zugewiesen (provisioniert), die für die Ausübung dieser Rollen notwendig sind.

User Self Service

Self Services sind elementarer Bestandteil einer Cloud Architektur. Das gilt insbesondere für Privat Cloud und Hybrid – Umgebungen.

Fazit

IAM ist heute und in der Zukunft das Modell um Identitäten zu verwalten und zu schützen. Der Entwicklungsaufwand für ein angepasstes Enterprise IAM wird durch einfache, stringente und automatisierte Prozesse in kurzer Zeit mehr als wettgemacht. Der Sicherheitsgewinn ist enorm. Es ist aber auch klar, das IAM nur ein Bestandteil einer umfassenden Sicherheitsarchitektur sein muss.

weitere Links

eGovernment-Standards der eCH eCH_Referenzmodell_IAM_V_1_1.doc