Seamless Single Sign On, zu deutsch die „nahtlose einmalige Anmeldung“ meldet Benutzer automatisch an den lokalen und cloudbasierten Anwendungen an, wenn Sie einen Unternehmens- Client verwenden. Ist diese Funktion aktiviert, müssen Benutzer zur Anmeldung bei Azure AD nicht ihr Kennwort und in der Regel nicht einmal ihren Benutzernamen eingeben. Diese Funktion ermöglicht den Benutzern einen einfachen Zugriff auf Cloud basierende Anwendungen, ohne dass zusätzliche lokale Komponenten erforderlich sind.

Funktionsweise

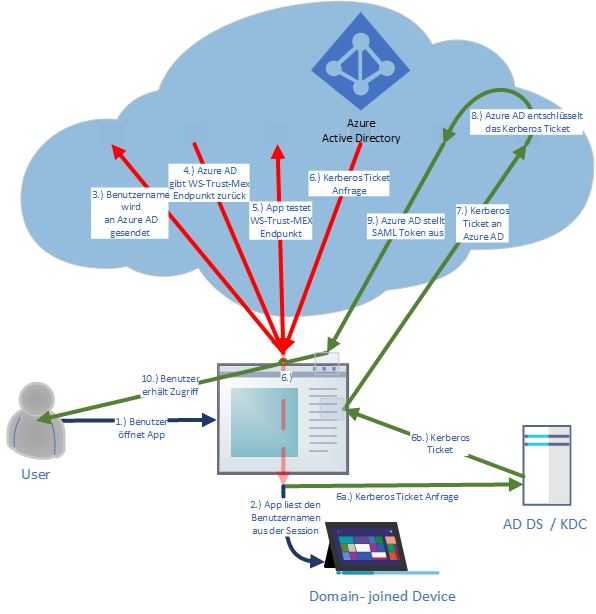

Anmeldungsablauf

- Benutzer öffnet die App

Der Benutzer greift auf eine App zu (z.B. auf den Outlook- Client). - App liest den Benutzernamen aus der Session

Ist der Benutzer nicht angemeldet, ruft die App den Benutzernamen des Benutzers aus der Windows-Sitzung des Geräts ab. - App sendet den Benutzernamen an Azure AD

- Azure AD gibt den WS-Trust-MEX-Endpunkt des Mandanten zurück.

Dieser WS-Trust-Endpunkt wird ausschließlich von SSO verwendet. Er ist keine allgemeine Implementierung des WS-Trust-Protokolls in Azure AD. - App überprüft WS-Trust-MEX Endpunkt

Anschließend fragt die Anwendung den WS-Trust-MEX-Endpunkt ab, um festzustellen, ob der integrierte Authentifizierungsendpunkt verfügbar ist. Der Authentifizierungsendpunkt wird ausschließlich von SSO verwendet. - Kerberos Ticket Anfrage

Wenn Schritt 5 erfolgreich ist, wird eine Kerberos- Aufforderung an den KDC des AD DS ausgegeben. Der wiederum antwortet mit einem ausgestellten Kerberos Ticket. Das Kerberos Ticket kann nur über einen Client am AD / KDC angefordert werden, der Mitglied der Domäne ist. - App sendet Kerberos Ticket an Azure AD

Wenn die Anwendung das Kerberos-Ticket abrufen kann, wird es bis zum integrierten Authentifizierungsendpunkt von Azure AD weitergeleitet. - Azure AD entschlüsselt Kerberos-Ticket mithilfe des ausgetauschten Decryption Key des AZUREADSSOACC-Computerkontos und überprüft es.

- Azure AD gibt ein SAML-Token für die App aus und meldet den Benutzer an. Azure AD gibt ein Zugriffstoken an die App sowie ein Aktualisierungstoken für die angegebene Ressource und ein ID-Token aus.

- Der Benutzer erhält Zugriff auf die Ressource der App.

Voraussetzungen für Seamless Single Sign -On

- Pass Through Authentication

Password Hash Synchronisierung ist möglich, wird aber nicht empfohlen.

Federation Service ist nicht möglich. Hier gibt es andere Optionen. - Azure AD Join bei Windows 10 empfohlen.

- Der Benutzer befindet sich im internen Netzwerk (Lokal, VPN oder Direct Access). Sinnvoll wird Seamless Single Sign-On mit einem Endgerät, das der on-Premises Domäne angehört. In dieser Situation wird die erfolgreiche Anmeldung des Benutzers an die Domäne- etwa am Firmenstandort – auf dem Endgerät gecacht, so das Seamless Singe Sign on auch möglich ist, wenn das Endgerät außerhalb der Domäne genutzt wird.

Vorteile

- Benutzer werden automatisch sowohl bei on-Premises als auch bei cloudbasierten Anwendungen angemeldet.

- Benutzer müssen nicht ständig ihr Kennwort eingeben.

- Keine zusätzlichen lokalen Komponenten erforderlich.

- Kann über eine Gruppenrichtlinie zentral für einige oder alle Benutzer gesteuert werden.

- Kostenloses Feature

- Keine weiteren Lizenzkosten

- Ist einfach per AD Connect aktivierbar.

- Benutzername ist in der Regel der lokale Benutzername (UPN). Es kann aber auch anderes LDAP Attribut sein, das als UPN Azure AD Connect konfiguriert ist.

- Fall Back Fähigkeit: Tritt ein Fehler auf, wird die reguläre Benutzeranmeldung durchgeführt, d.h. Benutzer müssen ihr Kennwort auf der Anmeldeseite eingeben.

- Leitet eine Anwendung die Parameter „domain_hint“ oder „login_hint“ in der Azure AD-Anmeldeanforderung weiter, werden Benutzer automatisch ohne Eingabe von Benutzername oder Kennwort angemeldet.

Nachteile

- Nur Authentifizierung, keine Autorisierung, da sSSO lediglich von PHS und PTA unterstützt wird.

Seamless Single Sign -On ist ein wichtiges Komfortmerkmal im Unternehmensnetzwerk, und sollte auf jeden Fall beim Einsatz von Pass Through Authentication eingesetzt werden.